Los ataques de phishing están en todas partes, y la mayoría de nosotros podemos detectar los obvios. Incluso si alguien se enamora de su contraseña, la autenticación de dos factores (2FA) generalmente agrega una capa crucial de protección. Pero un nuevo kit de phishing que realiza las rondas puede evitar 2FA por completo utilizando secuestro de sesión e intercepción de credenciales en tiempo real.

Conocida como Astaroth, esta herramienta intercepta y manipula el tráfico entre su dispositivo y los servicios de autenticación legítimos como Gmail, Yahoo y Microsoft. Como toma todo en tiempo real, pasa por completo a 2FA y les da a los atacantes acceso completo a su cuenta.

¡Mantente protegido e informado! Obtenga alertas de seguridad y consejos de tecnología de expertos – Regístrese en el informe CyberGuys de Kurt ahora.

Ilustración de un hacker en el trabajo (Kurt «Cyberguy» Knutsson)

Cómo funciona Astaroth

Astaroth es un kit de phishing de siguiente nivel que lleva estafación a un nivel completamente nuevo. En lugar de usar páginas de inicio de sesión falsas básicas como kits de phishing tradicionales, funciona como intermediario entre su dispositivo y el servicio de autenticación real mientras toma en silencio todo lo necesario para entrar.

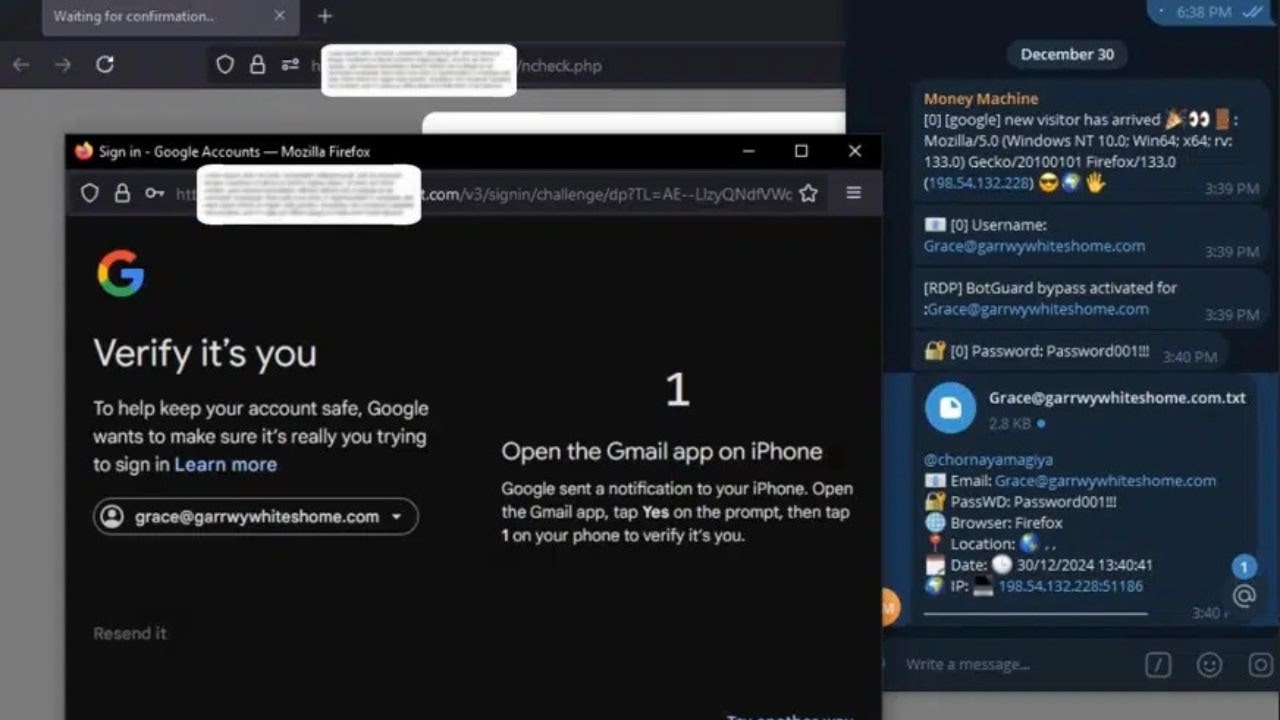

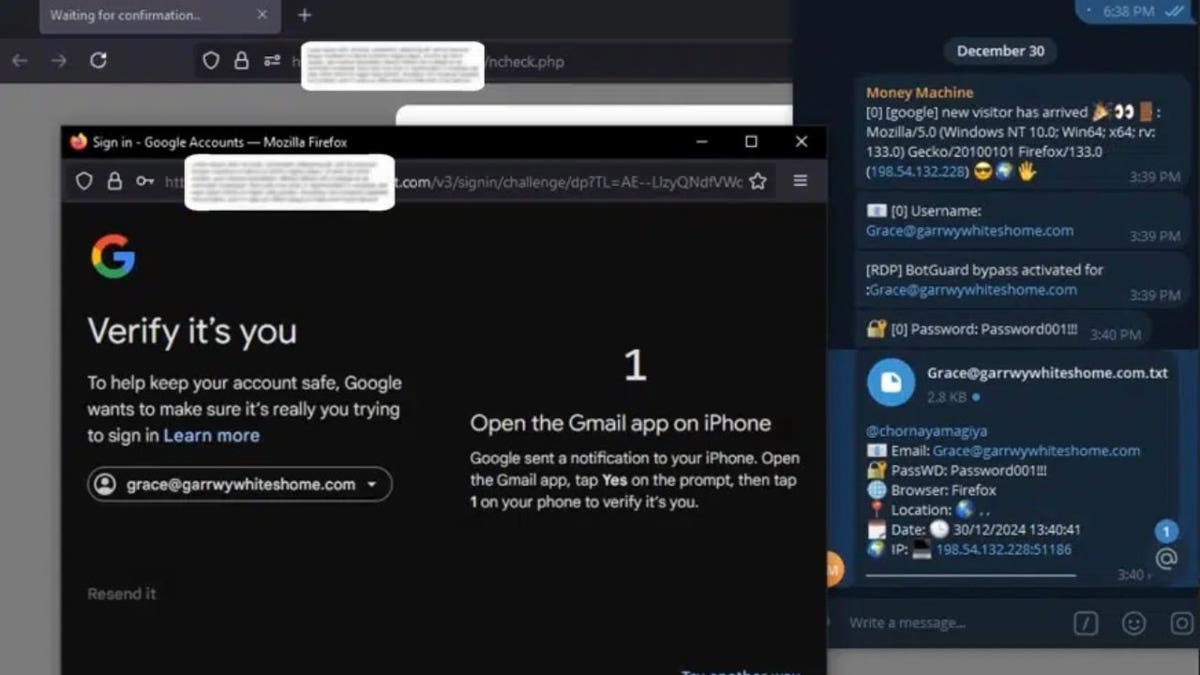

El ataque comienza cuando haces clic en un enlace de phishing y aterriza en un sitio malicioso que se ve idéntico al verdadero. Dado que el sitio tiene certificados SSL válidos, no hay banderas rojas, ni advertencias de seguridad ni ventanas emergentes incompletas. Cuando ingresa sus detalles de inicio de sesión, incluido el nombre de usuario, la contraseña, la información del dispositivo y la dirección IP, Astaroth los arrebata antes de pasar la solicitud al sitio web real.

Autenticación de dos factores No es un problema para Astaroth. Intercepe las contraseñas únicas en el segundo en que se ingresan, ya sea que provengan de una aplicación de autenticador, SMS o una notificación push. Los códigos robados se envían instantáneamente al atacante a través de un panel web o alerta de telegrama, para que puedan usarlos antes de que expiren.

El verdadero truco es que Astaroth también toma cookies de sesión, que son los pequeños bits de datos que mantienen a los usuarios registrados después de la autenticación. Los atacantes pueden inyectar estas cookies en sus propios navegadores, saltando la necesidad de contraseñas o autenticación de dos factores por completo. Una vez que tienen la sesión, no se requieren pasos adicionales.

Un ejemplo de lo que vería la víctima y el atacante (SlashNext) (Kurt «Cyberguy» Knutsson)

Mejor antivirus para Mac, PC, iPhones y Androids – Cyberguy Picks

Astaroth es sorprendentemente avanzado

Según lo informado por CyberseCurity Company SlashnextAstaroth se destaca de otros kits de phishing debido a su capacidad para interceptar credenciales en tiempo real, automatizar ataques y resistir los esfuerzos de derribo. El phishing tradicional depende de engañar a las víctimas para que ingresen a sus credenciales en páginas de inicio de sesión falsas, pero Astaroth elimina ese paso por completo.

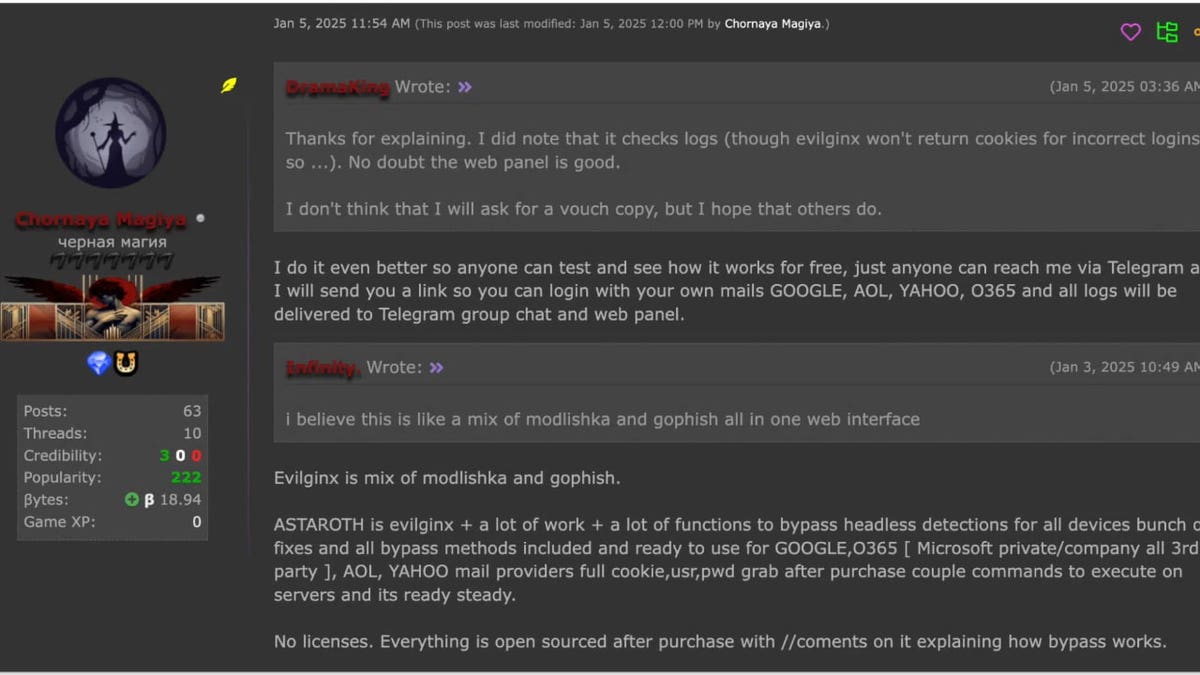

Más allá de sus capacidades avanzadas, Astaroth viene con características que lo hacen atractivo para los cibercriminales. Utiliza el alojamiento a prueba de balas para mantenerse en línea a pesar de los esfuerzos de aplicación de la ley, recibe actualizaciones frecuentes para evitar parches de seguridad y sigue un modelo de pago estructurado. Por $ 2,000, los compradores obtienen seis meses de actualizaciones continuas. Para generar confianza, los creadores incluso dejan que los piratas informáticos proben el kit de phishing antes de comprar.

Astaroth está ampliamente disponible a través de foros de Telegram y Cibercrimes Cibernéticos. El anonimato de estas plataformas dificulta que las autoridades rastreen la distribución.

El vendedor compartiendo información sobre la prueba del kit de phishing (slashnext) (Kurt «Cyberguy» Knutsson)

Cómo proteger sus datos de los estafadores del IRS esta temporada de impuestos

Señales que puede estar infectado con Astaroth

1) Iniciar sesión de cuenta inesperados o alertas de seguridad

- Recibe alertas de Gmail, Microsoft u otros servicios sobre un inicio de sesión desde un dispositivo o ubicación desconocido

- Recibes una solicitud de 2FA cuando no intentaste iniciar sesión

2) Estás misteriosamente sin cuenta de las cuentas

- Si se robaron las cookies de su sesión, un atacante podría iniciar sesión como usted y forzar un cierre de cierre de sesión en otro lugar

3) Cambios de contraseña o actualizaciones de configuración que no realizó

- Si un atacante tiene control, puede cambiar los correos electrónicos de recuperación, números de teléfono o contraseñas

4) rendimiento lento del sistema o comportamiento impar

- Astaroth utiliza procesos legítimos de Windows (como WMIC, Bitsadmin o Regsvr32) para esconderse

- Si su sistema es lento o el administrador de tareas muestra procesos extraños utilizando una CPU/red alta sin explicación, eso podría ser una pista

5) El navegador actúa de manera extraña

- Los campos de inicio de sesión se producen autopopulan incorrectamente o redirigen bucles

- Las páginas que solían funcionar repentinamente desencadenan advertencias o errores

6) programas o scripts desconocidos que se ejecutan en segundo plano

- Verifique las tareas programadas impares, los cambios de registro o las conexiones de red de fondo (especialmente si están saliendo a dominios sospechosos o IP).

Qué hacer si sospecha de infección

- Desconectar de Internet inmediatamente

- Ejecute un escaneo de malware completo usando Antivirus de confianza software

- Verifique los inicios de sesión no autorizados en sus principales cuentas y Cambiar todas las contraseñas en otro dispositivo de confianza

- Habilitar las teclas de seguridad de Passkeeys o Hardware donde sea posible

- Restablecer su dispositivo Si el malware persiste; Se puede requerir un reinicio de fábrica completo

- Monitorear cuentas bancarias y bandejas de entrada de correo electrónico por actividad sospechosa

4 formas de mantenerse a salvo de los ataques de phishing de Astaroth

1) Evite enlaces desconocidos y use un software antivirus fuerte: Recuerde que no importa cuán avanzado sea el malware, todavía necesita entrada de usted. En la mayoría de los casos, un atacante requerirá que haga clic en un enlace antes de que pueda robar sus datos. Por ejemplo, para que Astaroth funcione, debe hacer clic en un enlace, visitar un sitio web malicioso e ingresar sus credenciales. Si no hace clic en el enlace, se mantiene claro del malware.

La mejor manera de salvaguardarse de los enlaces maliciosos que instalan malware, que potencialmente acceden a su información privada, es tener un software antivirus fuerte instalado en todos sus dispositivos. Esta protección también puede alertarlo sobre los correos electrónicos de phishing y las estafas de ransomware, manteniendo su información personal y sus activos digitales seguros. Obtenga mis elecciones para los mejores ganadores de protección antivirus 2025 para su dispositivo Windows, Mac, Android e iOS.

2) Sitios de doble verificación: Siempre verifique las direcciones del sitio web y use marcadores para sitios de confianza. En lugar de hacer clic en enlaces en correos electrónicos o mensajes, escriba manualmente la URL o use un marcador de confianza. Esto minimiza el riesgo de aterrizar en una página fraudulenta diseñada para imitar un sitio web legítimo.

3) Actualice sus dispositivos: Es posible que se pregunte cómo mantener sus dispositivos actualizados ayuda contra malware como Astaroth. Si bien no evita directamente un ataque, asegura que la situación no empeore. Mantener su sistema operativo y aplicaciones actualizadas Con los últimos parches de seguridad, cierre vulnerabilidades que el malware podría explotar, lo que dificulta que los atacantes se estancen en su dispositivo.

4) Evite escribir contraseñas: Evite ingresar contraseñas siempre que sea posible para reducir el riesgo de robo de credenciales. En su lugar, use métodos de autenticación como PassKeys, Google SIGN-In o Apple SIGN-in.

A llave maestra es una característica que utiliza pares de claves criptográficos para verificar su identidad, eliminando la necesidad de contraseñas tradicionales. Le permite iniciar sesión en aplicaciones y sitios web utilizando el mismo proceso que utiliza para desbloquear su dispositivo, como biometría, pin o patrón.

Inicio de sesión de Google es una característica que le permite iniciar sesión en aplicaciones o sitios web de terceros utilizando sus credenciales de cuenta de Google. Simplifica el proceso de inicio de sesión eliminando la necesidad de crear y recordar nombres de usuario y contraseñas separados para cada servicio. Puede iniciar sesión a través de un botón «Iniciar sesión con Google», un mensaje de inicio de sesión de Google o inicio de sesión automático si se autorizó previamente.

Inicio de sesión de Apple es una característica que le permite iniciar sesión en privado en aplicaciones y sitios web de terceros participantes utilizando su ID de Apple. Ofrece una forma rápida, fácil y más privada de autenticarse sin la necesidad de crear nuevas cuentas o recordar contraseñas adicionales. Para configurar una cuenta para «Iniciar sesión con Apple», cuando un sitio web o aplicación participante le pide que configure o actualice una cuenta, haga lo siguiente: Toque Iniciar sesión con Apple. Siga las instrucciones en pantalla. Algunas aplicaciones (y sitios web) no solicitan su nombre y dirección de correo electrónico. En este caso, simplemente se autentica con Face ID o Touch ID (dependiendo de su modelo), luego comience a usar la aplicación. Otros pueden solicitar su nombre y dirección de correo electrónico para configurar una cuenta personalizada. Cuando una aplicación solicita esta información, inicie sesión con Apple muestra su nombre y la dirección de correo electrónico personal de su cuenta de Apple para que lo revise.

Estos métodos se basan en claves criptográficas o tokens seguros, lo que hace que sea mucho más difícil para los atacantes interceptar su información de inicio de sesión, incluso si logran engañarlo para que visite un sitio malicioso.

El FBI advierte sobre una nueva estafa de ‘smishing’ peligrosa que se dirige a su teléfono

Takeaway de la llave de Kurt

Astaroth muestra cuán lejos han llegado los kits de phishing, llevando cosas más allá de los trucos habituales y pasando por alto 2FA con facilidad. Es un recordatorio de que no importa cuán seguros creamos que sean nuestros sistemas, siempre hay un ataque más inteligente esperando para explotar los huecos. Los ciberdelincuentes se están adaptando rápidamente, y aunque las defensas tradicionales pueden no cortarlo más, todavía hay pasos que puede tomar para luchar: use inicios de sesión sin contraseña, manténgase actualizado y siga aprendiendo sobre estas amenazas en evolución.

¿Qué cree que deberían hacer los gobiernos y las empresas para protegerlo de amenazas cibernéticas sofisticadas como el kit de phishing de Astaroth, que puede evitar las medidas de seguridad tradicionales? Háganos saber escribiéndonos en Cyberguy.com/contact.

Para obtener más consejos tecnológicos y alertas de seguridad, suscríbase a mi boletín gratuito de Cyberguy Report al dirigirse a Cyberguy.com/newsletter.

Hazle una pregunta a Kurt o háganos saber qué historias le gustaría que cubramos.

Sigue a Kurt en sus canales sociales:

Respuestas a las preguntas de CyberGuys más informadas:

Nuevo de Kurt:

Copyright 2025 cyberguy.com. Reservados todos los derechos.

Últimas noticias de última hora Portal de noticias en línea

Últimas noticias de última hora Portal de noticias en línea