Las estafas en línea se están volviendo más peligrosas y convincentes todos los días. Los ciberdelincuentes están encontrando nuevas formas de obtener no solo sus credenciales de inicio de sesión, sino también el control total de su computadora y sus cuentas bancarias.

Tome John del rey George, Virginia, por ejemplo. Recientemente compartió su alarmante experiencia con nosotros. Su historia es una advertencia poderosa sobre la rapidez con que las cosas pueden escalar si responde a correos electrónicos sospechosos.

Esto es lo que le sucedió a John en sus propias palabras: «Respondí por error a un correo electrónico falso de PayPal que me notificó de una compra de la computadora portátil. El mensaje parecía real y llamé al número enumerado. La persona en el teléfono me dio un número extraño para ingresar a mi navegador, que instaló una aplicación que tomó el control de mi PC. Una advertencia que apareció diciendo ‘Software actualizando, no apagar la PC, y yo podría ver mi sistema de archivo completo. Cuenta y el dinero transferido entre cuentas.

El pensamiento rápido de John al cerrar su computadora y alertar a su banco ayudó a minimizar el daño. Sin embargo, no todos tienen tanta suerte.

Únase al «Informe Cyberguy» gratuito: Obtenga mis consejos de tecnología experta, alertas críticas de seguridad y ofertas exclusivas, además de acceso instantáneo a mi Guía de supervivencia de la estafa final gratuita « ¡Cuando te registras!

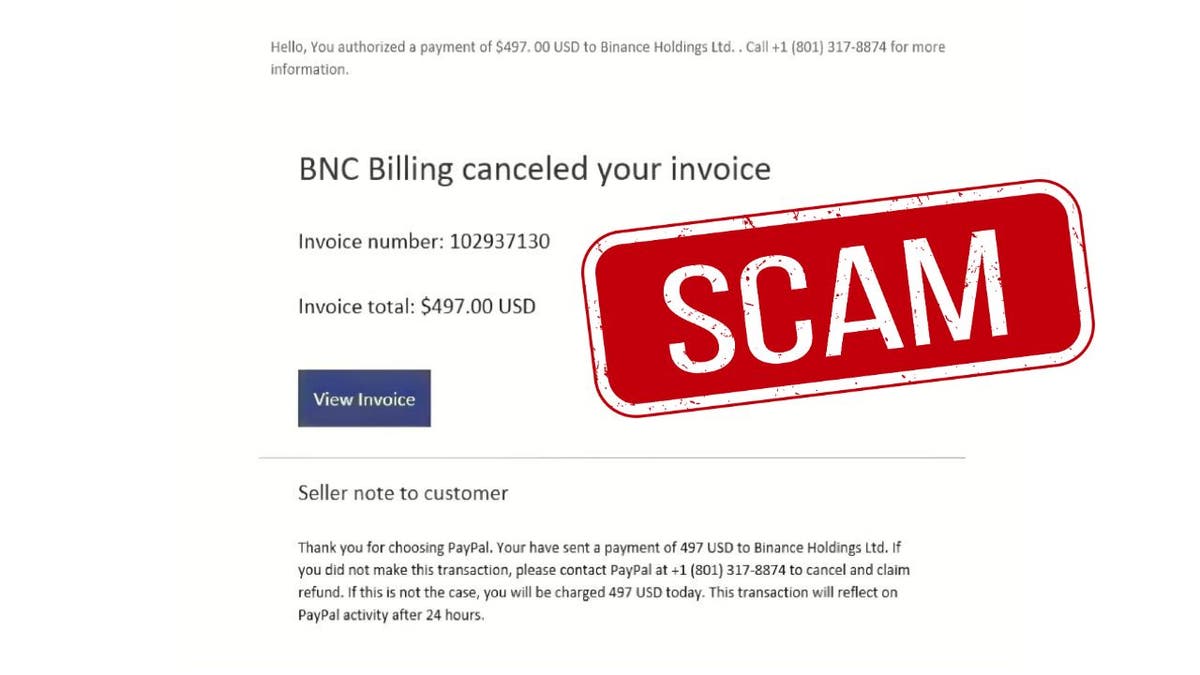

Correo electrónico de estafa de PayPal falso (Kurt «Cyberguy» Knutsson)

Cómo funciona esta estafa

Este tipo de estafa se conoce como una estafa de acceso remoto. A menudo comienza con un correo electrónico falso que parece provenir de una empresa de confianza como PayPal. El mensaje afirma que hay un problema, como un cargo no autorizado, e insta a la víctima a llamar a un número de teléfono o hacer clic en un enlace.

¿Qué es la inteligencia artificial (AI)?

Una vez que el estafador se pone en contacto, guía a la víctima para ingresar un código en su navegador o instalar un programa, alegando que solucionará el problema. En realidad, esto otorga al estafador el control total de la computadora de la víctima.

Una vez dentro, los estafadores a menudo buscan archivos confidenciales, acceden a los sitios web de la banca, roban credenciales de inicio de sesión o instalen malware para mantener el acceso a largo plazo. Incluso si se detiene la estafa inmediata, el malware oculto puede permitir que los estafadores vuelvan a ingresar el sistema más tarde.

Un hacker en el trabajo (Kurt «Cyberguy» Knutsson)

La estafa de correo electrónico de PayPal urgente que no puede permitirse ignorar

Takeaways de la experiencia de John

La llamada cercana de John destaca varias lecciones importantes.

Los correos electrónicos falsos son más difíciles de detectar que nunca: Los estafadores crean correos electrónicos que se ven casi idénticos a los reales de compañías de confianza como PayPal. Copian logotipos, formatear e incluso números de atención al cliente falsos. Siempre verifique dos veces la dirección de correo electrónico del remitente y verifique las comunicaciones visitando el sitio web o aplicación oficial directamente en lugar de hacer clic en los enlaces dentro de los correos electrónicos.

Las estafas de acceso remoto pueden escalar rápido: Una vez que los estafadores obtienen el control de su dispositivo, pueden robar datos confidenciales, mover fondos entre las cuentas e instalar malware oculto que se queda atrás incluso después de que el estafador se desconecta. A menudo tarda solo minutos para que se haga un daño grave, lo que hace que sea crítico de un reconocimiento rápido.

La presión psicológica juega un papel importante: Los estafadores confían en crear una sensación de urgencia y miedo. Al mantenerlo por teléfono e instar al secreto, lo aislan de ayuda y lo apresuran a tomar malas decisiones. Reconocer cuándo está presionado es clave para romper el control del estafador.

La acción rápida puede marcar toda la diferencia: Al desconectar rápidamente su computadora y contactar a su banco, John limitó el acceso del estafador a sus cuentas. Actuar en cuestión de minutos en lugar de horas puede detener un mayor robo, bloquear las transacciones fraudulentas y proteger su información confidencial de que se comprometan por completo.

Obtenga el negocio de Fox sobre la marcha haciendo clic aquí

Una advertencia en una pantalla de inicio de la computadora portátil (Kurt «Cyberguy» Knutsson)

¡No haga clic en ese enlace! Cómo detectar y prevenir los ataques de phishing en su bandeja de entrada

Cómo protegerse de las estafas de acceso remoto

Tomar pasos de seguridad simples pero fuertes puede protegerlo de ser víctima.

1. Nunca llame a un número que figura en un correo electrónico sospechoso: Los estafadores a menudo configuran números de teléfono falsos que suenan profesionales, pero están diseñados para manipularlo para que entregue el control o la información. Siempre encuentre información de contacto verificada a través del sitio web o aplicación oficial de una empresa, no enlaces/números proporcionados en mensajes sospechosos.

2. Sea escéptico de instrucciones inusuales: Ninguna compañía legítima le pedirá que instale software o ingrese códigos extraños para proteger su cuenta. Si algo parece inusual, confíe en sus instintos y detenga la comunicación de inmediato.

3. Instale un software antivirus fuerte en todos los dispositivos: Los programas antivirus pueden detectar descargas sospechosas, bloquear los intentos de acceso remoto y ayudar a evitar que los piratas informáticos se apoderen de su sistema. Tener una fuerte protección antivirus instalada en todos sus dispositivos es la mejor manera de salvaguardar de los enlaces maliciosos que instalan malware e intentan acceder a su información privada. Esta protección también puede alertarlo sobre los correos electrónicos de phishing y las estafas de ransomware, manteniendo su información personal y sus activos digitales seguros. Obtenga mis elecciones para los mejores ganadores de protección antivirus 2025 para sus dispositivos Windows, Mac, Android e iOS.

4. Use la protección de robo de identidad: Estos servicios supervisan las cuentas financieras, los informes de crédito y la actividad en línea para los signos de fraude, alertándole sobre las transacciones sospechosas. Vea mis consejos y las mejores selecciones sobre cómo protegerse del robo de identidad.

5. Reaccione inmediatamente si sospecha una estafa: Desconecte su dispositivo de Internet, comuníquese con su banco o compañía de tarjetas de crédito de inmediato y cambie sus contraseñas, especialmente por las cuentas bancarias y de correo electrónico. Monitoree sus cuentas de cerca para una actividad no autorizada e informe la estafa al Comisión federal así como la compañía que fue suplantada. Actuar rápidamente puede evitar un mayor acceso y limitar los estafadores de daño que pueden causar.

6. Use la autenticación multifactor (MFA): MFA Agrega una capa crítica de seguridad más allá de las contraseñas, bloqueando los inicios de sesión no autorizados incluso si se roban credenciales. Habilite MFA en todas las cuentas, especialmente las plataformas de banca, correo electrónico y pago, para evitar que los estafadores eviten las contraseñas robadas.

7. Actualizar dispositivos y software de inmediato: Actualizaciones regulares Parche fallas de seguridad que los estafadores explotan para instalar malware o sistemas de secuestro. Encienda las actualizaciones automáticas siempre que sea posible para asegurarse de que siempre esté protegido contra las vulnerabilidades recién descubiertas.

8. Emplee un administrador de contraseñas con contraseñas fuertes y únicas: Evite la reutilización de contraseña y use frases de contraseña complejas para minimizar los ataques de relleno de credenciales. Un administrador de contraseñas genera y almacena contraseñas inquebrantables, eliminando el riesgo de credenciales débiles o repetidas. Obtenga más detalles sobre mi Los mejores administradores de contraseñas revisados por expertos de 2025 aquí.

9. Nunca comparta el acceso a la pantalla o la concesión de control remoto: Los estafadores explotan las herramientas de intercambio de pantalla para robar contraseñas y manipular transacciones en tiempo real. El soporte técnico legítimo nunca exigirá acceso de pantalla no solicitado; Termine la llamada inmediatamente si está presionada.

10. Invierta en servicios de eliminación de datos personales: Estos servicios automatizan solicitudes para eliminar su información personal de los corredores de datos y los sitios de búsqueda de personas, reduciendo los estafadores de detalles disponibles públicamente podrían explotar para el phishing o la suplantación. Si bien ningún servicio promete eliminar todos sus datos de Internet, tener un servicio de eliminación es excelente si desea monitorear y automatizar constantemente el proceso de eliminar su información de cientos de sitios continuamente durante un período de tiempo más largo. Consulte mis mejores selecciones para obtener servicios de eliminación de datos aquí.

Protéjase de las estafas de soporte técnico

Takeaways de Kurt’s Key

La historia de John es un recordatorio de que las estafas en línea están evolucionando rápidamente y se vuelven más agresivos. Mantenerse escéptico, verificar todos los mensajes sospechosos y actuar rápidamente si algo se siente mal puede marcar la diferencia entre mantenerse seguro y perder información confidencial. Proteja sus dispositivos, confíe en sus instintos y recuerde que siempre es mejor ser cauteloso que arriesgarse con su seguridad.

Haga clic aquí para obtener la aplicación Fox News

¿Usted o alguien que conoce ha sido blanco de una estafa como esta? Háganos saber escribiéndonos en Cyberguy.com/contact.

Para obtener más consejos tecnológicos y alertas de seguridad, suscríbase a mi boletín gratuito de Cyberguy Report al dirigirse a Cyberguy.com/newsletter.

Hazle una pregunta a Kurt o cuéntanos qué historias te gustaría que cubramos.

Sigue a Kurt en sus canales sociales:

Respuestas a las preguntas de CyberGuys más informadas:

Nuevo de Kurt:

Copyright 2025 cyberguy.com. Reservados todos los derechos.

Últimas noticias de última hora Portal de noticias en línea

Últimas noticias de última hora Portal de noticias en línea