Cada experto en tecnología le dirá que la App Store es más segura que Google Play Store. Algunos incluso podrían afirmar que es imposible descargar una aplicación maliciosa de la App Store, pero están equivocados.

Si bien admito que la App Store es un ecosistema seguro y bien controlado, no puede protegerlo por completo. Los investigadores de seguridad han descubierto que los piratas informáticos están dirigidos a varias aplicaciones en la App Store para difundir malware que roba información de capturas de pantalla guardadas en un dispositivo.

El problema también afecta a las que descargan aplicaciones de Google Play Store.

¡Mantente protegido e informado! Obtenga alertas de seguridad y consejos de tecnología de expertos: regístrese en el informe CyberGuy de Kurt ahora

Una persona que sostiene un iPhone. (Kurt «Cyberguy» Knutsson)

Cómo funciona el malware y qué lo hace diferente

De acuerdo a Investigadores de Kasperskyesta campaña de malware es más avanzada que los robos de información típicos, tanto en cómo funciona como en cómo se propaga. En lugar de confiar en los trucos de ingeniería social para que los usuarios otorguen permisos como la mayoría de los troyanos bancarios o spyware, este malware se esconde dentro de aplicaciones aparentemente legítimas y se desliza más allá de las comprobaciones de seguridad de Apple y Google.

Una de sus características destacadas es el reconocimiento de caracteres ópticos. En lugar de robar archivos almacenados, escanea capturas de pantalla guardadas en el dispositivo, extrae texto y envía la información a servidores remotos.

Una vez instalado, el malware opera sigilosamente, a menudo activando solo después de un período de latencia para evitar aumentar las sospechas. Emplea canales de comunicación cifrados para enviar datos robados a sus operadores, lo que dificulta la rastrear. Además, se extiende a través de actualizaciones engañosas o código oculto dentro de las dependencias de aplicaciones, un enfoque que lo ayuda a evadir las proyecciones de seguridad iniciales por parte de los equipos de revisión de la tienda de aplicaciones.

Los vectores de infección varían entre los ecosistemas de Apple y Google. En iOS, el malware a menudo está integrado en aplicaciones que inicialmente pasan el riguroso proceso de revisión de Apple, pero luego introducen funcionalidad dañina a través de actualizaciones. En Android, el malware puede explotar las opciones de respuesta lateral, pero incluso se ha encontrado que las aplicaciones oficiales de Google Play llevan estas cargas de útiles maliciosas, a veces ocultas dentro de los SDK (kits de desarrollo de software) suministrados por desarrolladores de terceros.

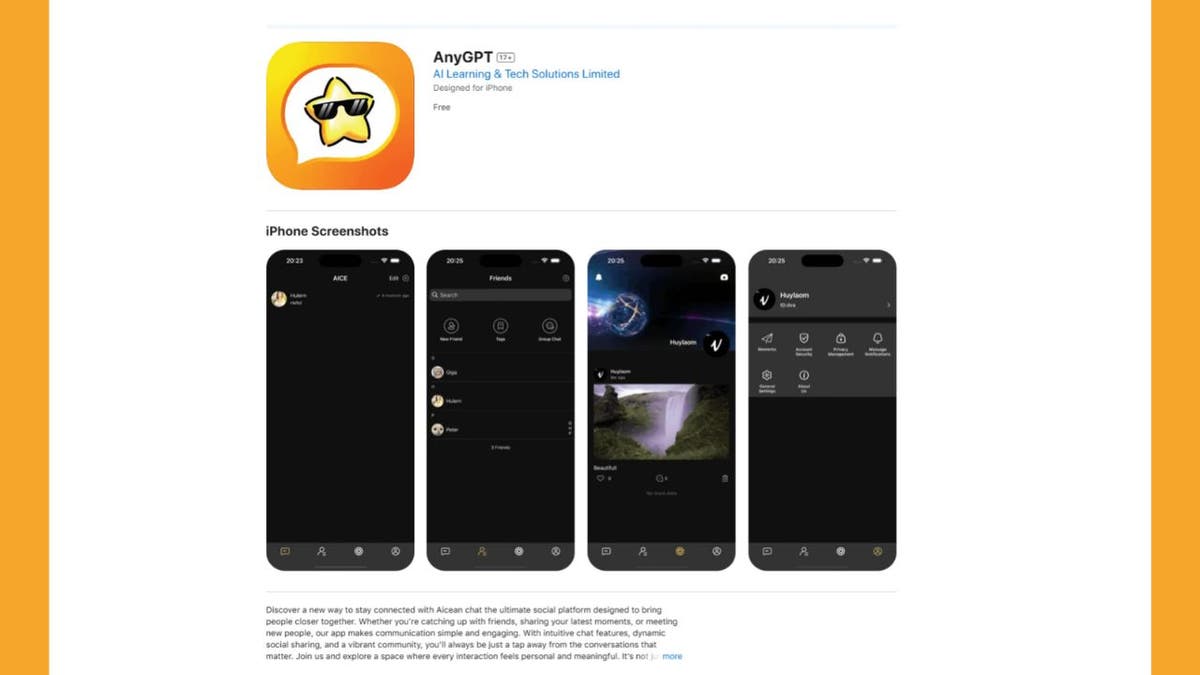

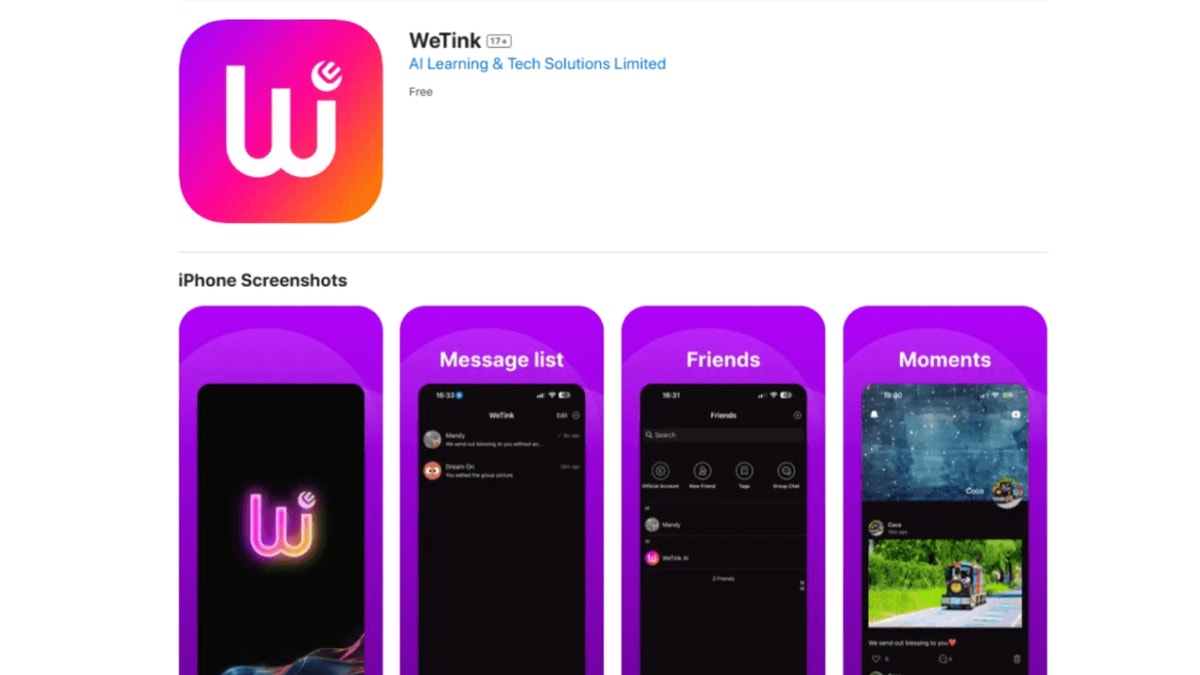

Aplicación de mensajería en la App Store diseñada para atraer a las víctimas.

Los costos ocultos de las aplicaciones gratuitas: su información personal

¿Qué es robado y quién es responsable?

El alcance de la información robada es alarmante. Este malware se dirige principalmente a las frases de recuperación de la billetera criptográfica, pero también es capaz de exfiltrar las credenciales de inicio de sesión, los detalles del pago, los mensajes personales, los datos de ubicación e incluso los identificadores biométricos. Algunas versiones están diseñadas para cosechar tokens de autenticación, lo que permite a los atacantes acceder a cuentas incluso si los usuarios cambian sus contraseñas.

Las aplicaciones que sirven como operadores de malware incluyen Comecome, Chatai, Wetink, AnyGPT y más. Estos van desde herramientas de productividad hasta aplicaciones de entretenimiento y utilidad. En algunos casos, los desarrolladores maliciosos crean estas aplicaciones con pleno conocimiento del propósito del malware. En otros, el problema parece ser una vulnerabilidad de la cadena de suministro, donde los desarrolladores legítimos integran sin saberlo SDK comprometidos o servicios de terceros que introducen código malicioso en sus aplicaciones.

Nos comunicamos con Apple para un comentario, pero no recibimos respuesta antes de nuestra fecha límite.

Aplicación de mensajería en la App Store diseñada para atraer a las víctimas. (Kaspersky)

La respuesta de Apple al malware de escenario de captura de pantalla descubierta en App Store

Apple ha eliminado las 11 aplicaciones iOS mencionadas en el informe de Kaspersky de la App Store. Además, descubrieron que estas 11 aplicaciones compartieron firmas de código con otras 89 aplicaciones de iOS, todas las cuales habían sido rechazadas o eliminadas previamente por violar las políticas de Apple, lo que resultó en la terminación de sus cuentas de desarrolladores.

Las aplicaciones que solicitan acceso a datos del usuario, como fotos, cámara o ubicación, deben proporcionar funcionalidad o rechazo relevante. También deben explicar claramente su uso de datos al solicitar a los usuarios para que se permita. Las características de privacidad de iOS aseguran que los usuarios siempre controlen si su información de ubicación se comparte con una aplicación. Además, comenzando en iOS 14, la API PhotOKIT, que permite que las aplicaciones soliciten acceso a la biblioteca de fotos de un usuario, agregó controles adicionales para permitir a los usuarios seleccionar solo fotos o videos específicos para compartir con una aplicación en lugar de proporcionar acceso a toda su biblioteca.

Las pautas de revisión de la tienda de aplicaciones exigen que los desarrolladores son responsables de garantizar que toda su aplicación, incluidas las redes publicitarias, los servicios de análisis y los SDK de terceros, cumplan con las pautas. Los desarrolladores deben revisar y elegir cuidadosamente estos componentes. Las aplicaciones también deben representar con precisión sus prácticas de privacidad, incluidas las de los SDK que usan, en sus etiquetas de privacidad.

En 2023, la App Store rechazó más de 1.7 millones de presentaciones de aplicaciones por no cumplir con sus estrictos estándares de privacidad, seguridad y contenido. También rechazó 248,000 presentaciones de aplicaciones que se encuentran spam, imitadores o engañosos y evitó que 84,000 aplicaciones potencialmente fraudulentas lleguen a los usuarios.

¿Qué es la inteligencia artificial (AI)?

Lo que Google está haciendo para detener el malware

Un portavoz de Google le dice a Cyberguy:

«Todas las aplicaciones identificadas se han eliminado de Google Play y los desarrolladores han sido prohibidos. Los usuarios de Android están protegidos automáticamente de versiones conocidas de este malware por Google Play Protectque está activado de forma predeterminada en dispositivos Android con los servicios de Google Play «.

Sin embargo, es importante tener en cuenta que Google Play Protect puede no ser suficiente. Históricamente, no es 100% infalible para eliminar todo el malware conocido de los dispositivos Android. He aquí por qué:

Lo que Google Play Protege puede hacer:

- Escaneos de escaneos de Google Play Store por amenazas conocidas.

- Te advierte si una aplicación se comporta con sospechosamente.

- Detecta aplicaciones de fuentes no verificadas (APKS Sideloaded).

- Puede deshabilitar o eliminar aplicaciones dañinas.

Lo que Google Play Protege no puede hacer:

- Puede perder el malware de las tiendas de aplicaciones de terceros o aplicaciones de forma lateral.

- Carece de características como protección VPN, herramientas antirrobo y monitoreo de la privacidad.

Imagen de una persona que escribe su contraseña en la pantalla. (Kurt «Cyberguy» Knutsson)

Cómo los estafadores usan sus datos personales para estafas financieras y cómo detenerlos

5 formas en que los usuarios pueden protegerse de dicho malware

1. Use un software antivirus fuerte: La instalación de un software antivirus fuerte puede agregar una capa adicional de protección escaneando aplicaciones para malware, bloqueando actividades sospechosas y alertarlo sobre posibles amenazas. La mejor manera de salvaguardarse de los enlaces maliciosos que instalan malware, que potencialmente acceden a su información privada, es tener un software antivirus instalado en todos sus dispositivos. Esta protección también puede alertarlo sobre los correos electrónicos de phishing y las estafas de ransomware, manteniendo su información personal y sus activos digitales seguros. Obtenga mis elecciones para los mejores ganadores de protección antivirus 2025 para sus dispositivos Windows, Mac, Android e iOS.

2. Cegue a desarrolladores de confianza y aplicaciones conocidas: A pesar de que se ha encontrado malware en las tiendas de aplicaciones oficiales, los usuarios aún pueden minimizar su riesgo descargando aplicaciones de desarrolladores acreditados con un historial largo. Antes de instalar una aplicación, consulte el historial de su desarrollador, lea múltiples reseñas y mire los permisos que solicita. Si una aplicación de un desarrollador desconocido de repente gana popularidad pero carece de un historial de revisión sólido, abordela con precaución.

Obtenga el negocio de Fox sobre la marcha haciendo clic aquí

3. Revise los permisos de la aplicación cuidadosamente: Muchas aplicaciones maliciosas se disfrazan de herramientas legítimas, pero solicitan permisos excesivos que van más allá de su propósito declarado. Por ejemplo, una aplicación de calculadora simple no debe necesitar acceso a sus contactos, mensajes o ubicación. Si una aplicación solicita permisos que parezcan innecesarios, considere una bandera roja y niegue esos permisos o evite instalar la aplicación por completo. Vaya a la configuración de su teléfono y consulte los permisos de la aplicación en su iPhone y Androide.

4. Mantenga su dispositivo y aplicaciones actualizadas: Los ciberdelincuentes explotan vulnerabilidades en software obsoleto para distribuir malware. Siempre Mantenga su sistema operativo y aplicaciones actualizadas A las últimas versiones, ya que estas actualizaciones a menudo contienen parches de seguridad críticos. Habilitar actualizaciones automáticas asegura que permanezca protegido sin tener que verificar manualmente nuevas versiones.

5. Tenga cuidado con las aplicaciones que prometen demasiado: Muchas aplicaciones infectadas por malware atraen a los usuarios de las características que parecen demasiado buenas para ser ciertas, como servicios premium gratuitos, optimizaciones de baterías extremas o funcionalidad con IA que parece poco realista. Si las afirmaciones de una aplicación suenan exageradas o sus números de descarga se disparan durante la noche con revisiones cuestionables, es mejor evitarlo. Cantén las aplicaciones con un equipo de desarrollo transparente y funcionalidades verificables.

Cómo eliminar sus datos privados de Internet

Takeaway de la llave de Kurt

La nueva campaña de malware destaca la necesidad de procesos de investigación más estrictos, monitoreo continuo del comportamiento de la aplicación después de la aprobación y una mayor transparencia de las tiendas de aplicaciones con respecto a los riesgos de seguridad. Si bien Apple y Google han eliminado las aplicaciones maliciosas al detectar, el hecho de que llegaron a la plataforma en primer lugar exponen una brecha en el marco de seguridad existente. A medida que los cibercriminales refinan sus métodos, las tiendas de aplicaciones deben evolucionar con la misma rapidez o arriesgarse a perder la confianza de los usuarios que dicen proteger.

Haga clic aquí para obtener la aplicación Fox News

¿Crees que las tiendas de aplicaciones deberían asumir más responsabilidad por el deslizamiento de malware? Háganos saber escribiéndonos en Cyberguy.com/contact

Para obtener más consejos tecnológicos y alertas de seguridad, suscríbase a mi boletín gratuito de Cyberguy Report al dirigirse a Cyberguy.com/newsletter

Hazle una pregunta a Kurt o háganos saber qué historias le gustaría que cubramos.

Sigue a Kurt en sus canales sociales:

Respuestas a las preguntas de CyberGuys más informadas:

Nuevo de Kurt:

Copyright 2025 cyberguy.com. Reservados todos los derechos.

Últimas noticias de última hora Portal de noticias en línea

Últimas noticias de última hora Portal de noticias en línea